工場セキュリティのガイドライン解説書 経産省が中小製造事業者向け作成

工場のIoT化やネットワーク化が急速に進む一方で、サイバー攻撃のリスクも増えており、その影響は自社のみならず取引先を含むサプライチェーン全体に及ぶ可能性があります。そこで、経済産業省は、中小規模の製造事業者の経営層などを対象にセキュリティ対策ガイドラインの解説書として「工場セキュリティの重要性と始め方」を公表しました。

工場のIoT化やネットワーク化が急速に進む一方で、サイバー攻撃のリスクも増えており、その影響は自社のみならず取引先を含むサプライチェーン全体に及ぶ可能性があります。そこで、経済産業省は、中小規模の製造事業者の経営層などを対象にセキュリティ対策ガイドラインの解説書として「工場セキュリティの重要性と始め方」を公表しました。

目次

工場のスマート化は、生産性向上や効率化に役立つ一方で、セキュリティリスクも抱えることになります。

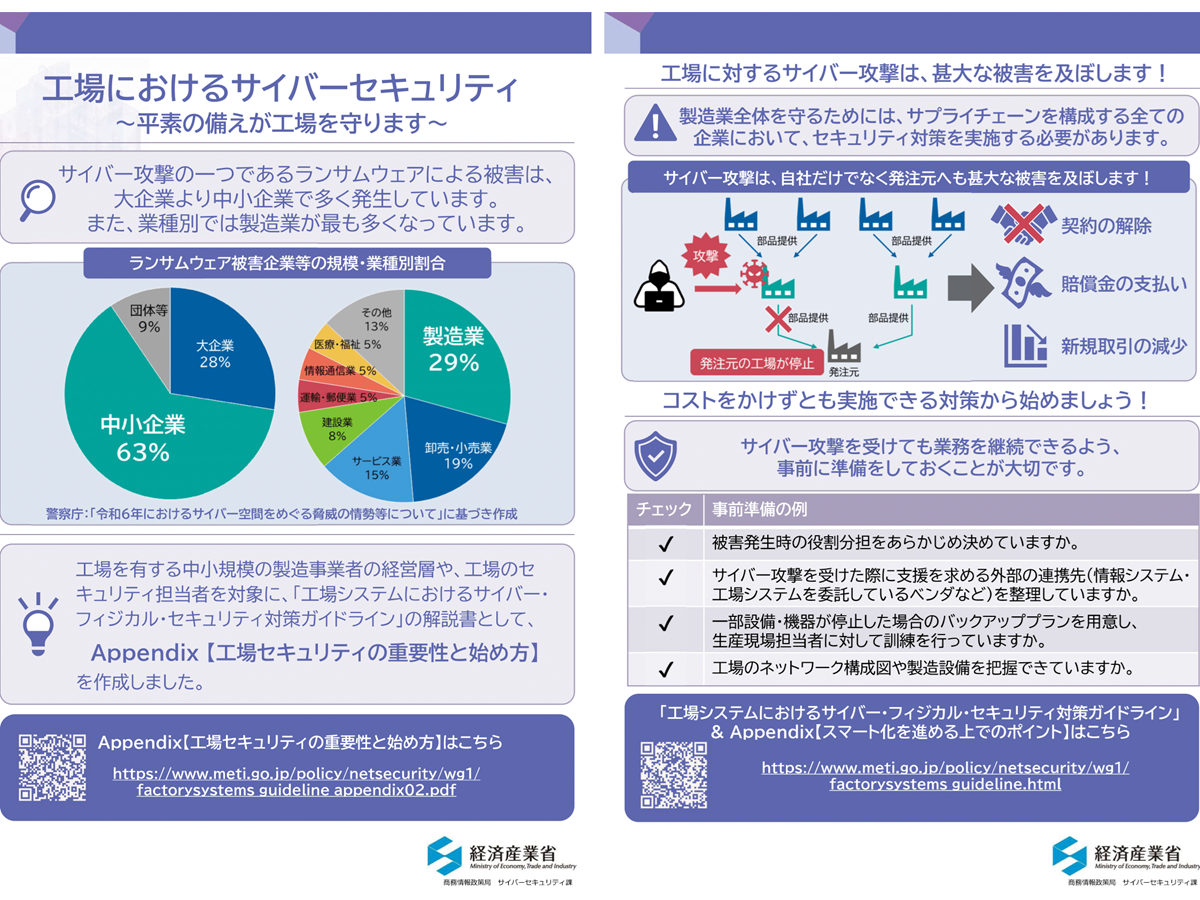

特に、中小の製造事業者は対策が遅れている企業もあり、これがサプライチェーン全体の脆弱性につながっています。そこで、経産省は2022年に「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」をつくりました。

このガイドラインをさらにわかりやすく解説するため、経産省は「工場セキュリティの重要性と始め方」と題し、工場を有する中小規模の製造事業者の経営層や、新たにセキュリティ担当者を対象に、工場セキュリティの重要性を解説しています。

解説書は、工場セキュリティが重要になっている理由について、さらに深掘りしています。

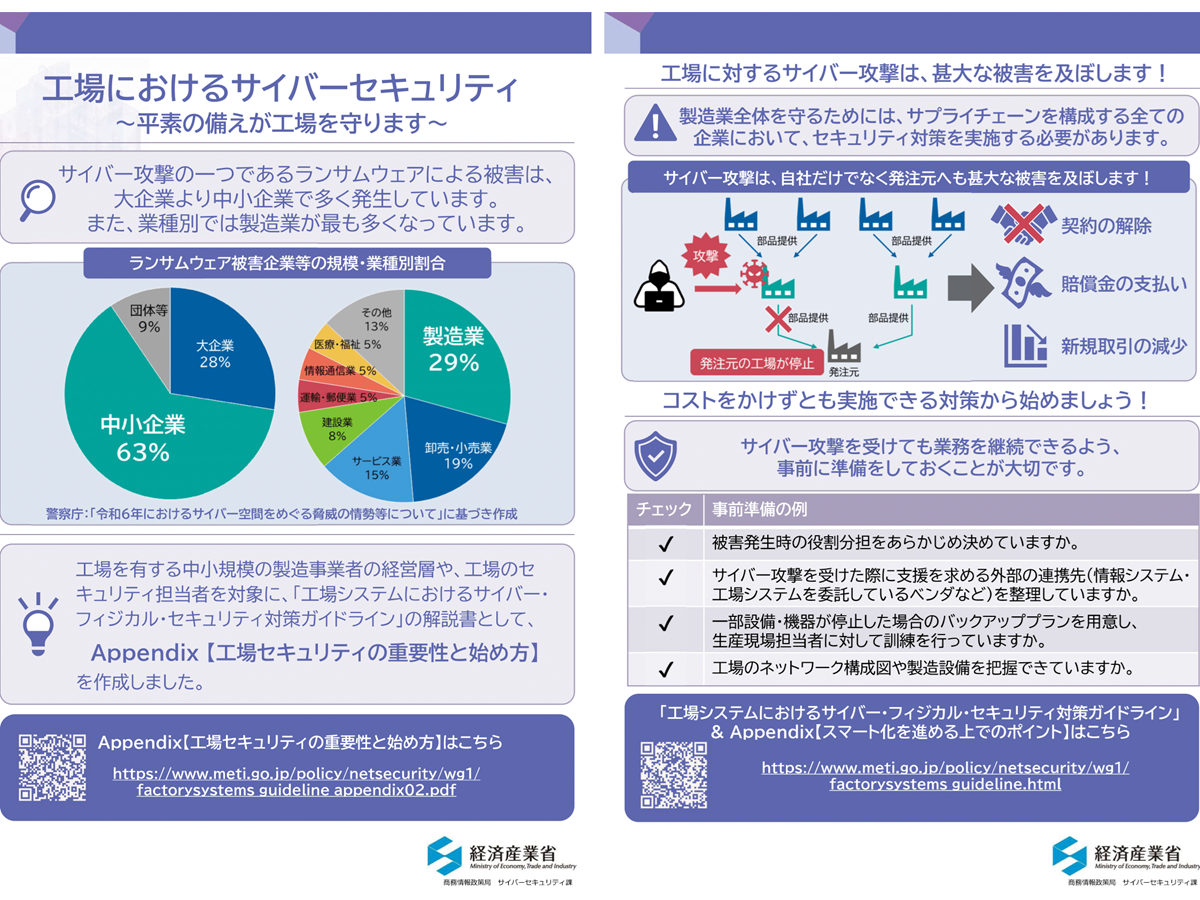

工場がサイバー攻撃を受けた場合、その影響は多岐にわたります。例えば、システムの停止、生産の停止、生産効率の低下、不良品の出荷、機密情報の漏えい、環境汚染などが挙げられます。

さらに、自社が発注元企業とネットワークで接続されている場合、自社が攻撃の踏み台となり、発注元企業にまで被害が及ぶ事例があります。このような事態は、取引の停止、賠償金の支払い、新規取引機会の喪失といった深刻な事態につながる可能性があります。

製造業は、多くの部品によって成り立っています。そのため、特定の部品を製造する企業がサイバー攻撃によって生産停止などの被害を受けた場合、その部品を使用する製品の製造や出荷にまで影響が及びます。

また、自社の製品や部品が、自覚がなくとも他社の提供する製品やサービスに不可欠な場合もあり、供給が滞ることで他社に甚大な影響を及ぼすおそれがあります。

生産停止に至った被害事例としては、2022年3月、自動車の内外装部品を生産する事業者(従業員約1500人)で、ランサムウェア攻撃により全てのサーバが停止したトラブルがありました。

部品供給の一部が止まった結果、大手の自動車メーカー国内14ヵ所の工場計28の生産ラインが停止し、約1.3万台の自動車の生産に影響を及ぼしました。

このほかにも、自動車部品メーカーが不正アクセスを受け、取引先情報を含む1000件以上の情報が漏えいした事例や、給食センターがサイバー攻撃を受け、その給食センターを経由して医療機関へランサムウェア攻撃がなされ、医療機関の電子カルテシステムを含む総合情報システムが長期間停止した事例などがあります。

これらの事例から、サイバー攻撃が業種や企業の規模に関わらず発生し得るものであり、一旦被害が発生すると事業継続に深刻な影響を与えることがわかります。

特に、サプライチェーンにおける中小企業のセキュリティ対策の甘さが、攻撃者にとって格好の侵入口となる可能性があります。

工場セキュリティ対策は、製造工程における重要な設備や機器を特定し、リスクに応じた必要かつ十分な対策を実施することが大切です。

セキュリティ対策は、高価な設備投資だけではありません。コストをかけずに実施できる対策も多く存在します。

工場セキュリティ対策を始めるにあたって重要な考え方と手順を紹介します。

まず、製造工程上の重要な設備・機器を特定し、漏れがないか確認することが重要です。

そのうえで、製造の手順を把握した上で、各手順に関わる設備・機器を網羅的に整理し、サイバー攻撃の影響を考慮しながら、自社の工場を詳細に理解している従業員が、信頼できるセキュリティ専門家と協力・連携して実施しましょう。

セキュリティ対策の導入には、工場セキュリティ担当者だけでなく、情報システム部門や委託ベンダとの連携が不可欠です。

対策の目的や効果、運用方法などを関係者間で共有し、SQDC(安全、品質、工程、コスト)の視点を考慮して、どのようなサイバー攻撃から設備や機器への影響をどの程度低減するかという「セキュリティ対策の目標と実施条件」を明確に定める必要があります。この目標と実施条件を関係者間で合意し、共有することが重要です。

具体的な守るべき対象の決定は、以下の手順で進めます。

工場における全ての製造に関わる業務を洗い出し、それぞれの業務の重要度を決定します。需要度の高いものとしては、以下のような業務が考えられます。

製品の安定生産に直結する業務であり、本業務が実施できなくなると、その日のうちに生産に支障をきたす。

許容できない範囲の品質劣化が大規模に発生する

工場で使用しているすべての設備・機器(MESサーバ、SCADA、PC、PLC、工作機械など)・データ(生産計画、生産レシピ、生産状況など)を洗い出し、それぞれの資産が、重要度を決定した業務に使用されているかを確認しましょう。そして、資産が稼働できない場合における業務への影響を踏まえて、資産の重要度を決定します。

整理した業務・資産に基づき工場のネットワーク構成図を作成し、製品が製造されるまでの流れに沿って業務間のつながりを確認します。業務間のつながりと業務の重要度に応じて業務をグループ化し、グループ化した業務内で使用する設備・機器・データを守るべき対象として整理します。

サイバー攻撃を受けた際の影響を最小限に抑えるためには、ゾーンごとにネットワークを分割することが有効です。そのためには、ゾーン分割が可能なルータの導入が必要となります。

解説書では、想定工場においてネットワークをOAゾーン、制御ゾーン①、制御ゾーン②の3つに分割したネットワーク構成図が示されています。また、使用するルータの種類によってセキュリティ効果が異なることが示されており、高機能ルータ(ファイアウォールや侵入検知・防御機能付き)の導入がより効果的であると説明しています。

ゾーン内における追加的なセキュリティ対策としては、資産の重要度に応じて必要な強度の対策を実施することが望ましいとしています。具体的な対策としては、通信制限、不要ポートの閉塞、送受信データの暗号化、利用者制限、実行プログラムの制御、ログの取得・分析などが挙げられています。

重要な点として、新たな機器や機能を工場に追加する際には、セキュリティ関連の設計・実装・検証を合わせて実施する必要があり、ベンダへ依頼する場合は、これらを明確に指示することが重要です。また、セキュリティ対策を導入する際は、工場に導入している機器や機能を十分に洗い出して整理した情報に基づき、通信制御の設定を行う必要があります。

おすすめのニュース、取材余話、イベントの優先案内など「ツギノジダイ」を一層お楽しみいただける情報を定期的に配信しています。メルマガを購読したい方は、会員登録をお願いいたします。

朝日インタラクティブが運営する「ツギノジダイ」は、中小企業の経営者や後継者、後を継ごうか迷っている人たちに寄り添うメディアです。さまざまな事業承継の選択肢や必要な基礎知識を紹介します。

さらに会社を継いだ経営者のインタビューや売り上げアップ、経営改革に役立つ事例など、次の時代を勝ち抜くヒントをお届けします。企業が今ある理由は、顧客に選ばれて続けてきたからです。刻々と変化する経営環境に柔軟に対応し、それぞれの強みを生かせば、さらに成長できます。

ツギノジダイは後継者不足という社会課題の解決に向けて、みなさまと一緒に考えていきます。