岡山県精神科医療センターから学ぶランサムウェア対策 経営層の関与も必要

ランサムウェアによるサイバー攻撃は、その巧妙化と被害の甚大さから、あらゆる組織にとって深刻な脅威となっています。岡山県精神科医療センターは2024年5月に遭ったランサムウェア被害の調査報告書を公開しました。医療機関に限らず、中小企業がランサムウェア対策をする上でも貴重な示唆が含まれています。報告書では、経営層が関与することの大切さについても指摘しています。

ランサムウェアによるサイバー攻撃は、その巧妙化と被害の甚大さから、あらゆる組織にとって深刻な脅威となっています。岡山県精神科医療センターは2024年5月に遭ったランサムウェア被害の調査報告書を公開しました。医療機関に限らず、中小企業がランサムウェア対策をする上でも貴重な示唆が含まれています。報告書では、経営層が関与することの大切さについても指摘しています。

目次

岡山県精神科医療センターのランサムウェア事案調査報告書に記載された内容をもとに解説します。

2024年5月19日(日)16時ごろ、病院の本院と東古松サンクト診療所で、電子カルテが使用できなくなりました。

病院のシステム担当者とベンダーが復旧作業にあたるも、仮想基盤の重篤な障害により復旧は困難を極め、翌朝6時15分ごろ、バックアップファイルから不審な拡張子のファイルを発見、ランサムウェアに感染しプログラム及びデータが暗号化されていることが分かりました。

理事長は「実は前年の暮れ頃から5月にかけての間に数回、ADサーバーの不調が発生したことがありました。いずれもサーバーの再起動により速やかに復旧できたこともあり、当時は外部からの攻撃を感知するような兆候も見てとれませんでした。当時、執拗に調査を依頼しておけば良かったのではないかという反省に加えて、何度かの軽微な不調と復旧が繰り返されたことから、オオカミ少年に慣れた村人のような正常性バイアスを持ってしまったことも悔やまれます」と述べています。

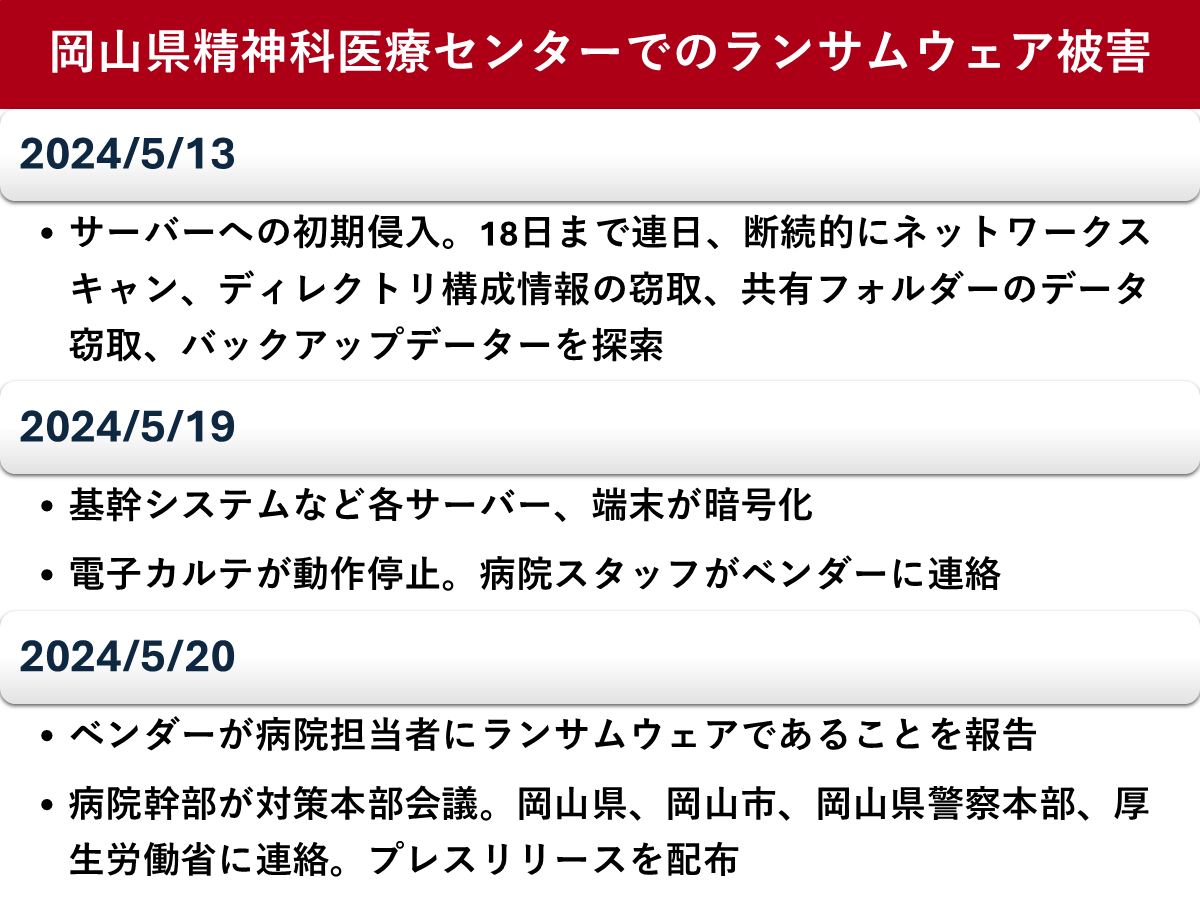

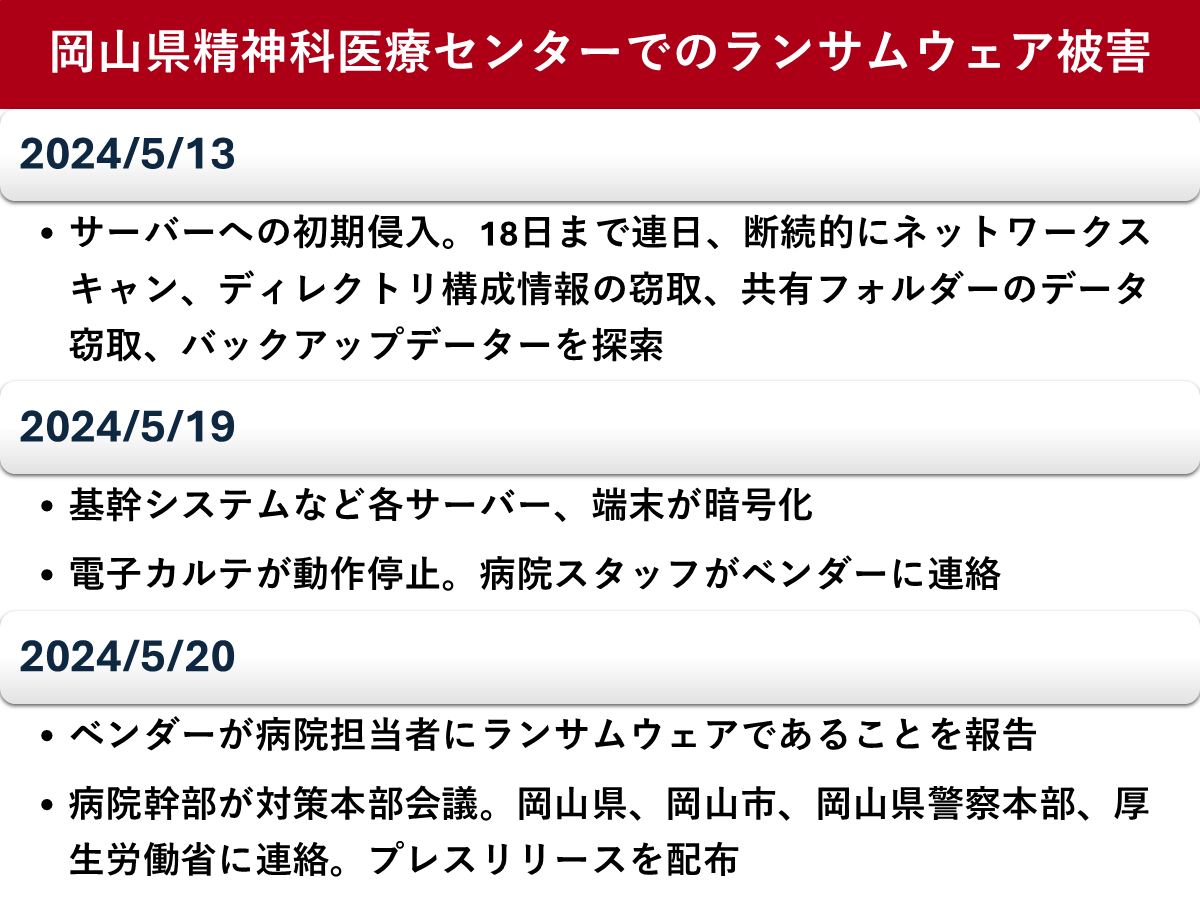

時系列は以下の通りです。

Active Directoryサーバーへの初期侵入。これ以降18日まで連日、断続的にネットワークスキャン、AD構成情報の窃取、共有フォルダーのデーター窃取、バックアップデーターの探索を実施。

↓ここから続き

13:10~17:34:基幹システムを始めとする各サーバー、端末の暗号化の実施。

16:00:病院スタッフが電子カルテの動作停止を確認、ベンダーに連絡。

18:00:ベンダーがリモートで接続し、仮想基盤の障害と判断。

23:00:病院担当者とベンダーがデーターセンターに設置された仮想基盤の調査を開始。VMWare2号機の再起動や復旧を試みる。

04:00:病院担当者とベンダーがBCP運用の切り替えの準備を開始し、バックアップからの復旧を計画。

04:30:前日のデーターベースのバックアップからのレストアを試みる。

06:15:バックアップファイルから不審な拡張子を発見、ランサムウェアであることを確認。

06:20:ベンダーが病院担当者にランサムウェアであることを報告、病院担当者が幹部に連絡。

07:00:病院幹部が病院に集結。対策本部会議(第1回)で、 本日からの診療は、入院、外来とも紙カルテを使用して継続することを決定。

07:40:岡山県、岡山市、岡山県警察本部、厚生労働省に連絡。

08:15:病院内に対策本部を設置、クロノロジーの取得を開始。

09:15:厚生労働省から初動対応チームに対し派遣待機の指示。

09:45:岡山県、岡山県警察本部が来院。

09:58:厚生労働省に追加報告した際に、初動対応支援を打診され支援を依頼。

10:30:初動対応チームと現状を共有、遮断指示やベンダーからの報告を要請される。

11:10:厚生労働省より、内閣サイバーセキュリティセンターへの連絡及び支払基金のオンライン接続の停止について代理で対応する旨連絡。

11:20:紙カルテ運用リングファイル300個を発注。

11:30:電子カルテシステムベンダーから初動対応チームに入電。完全なネットワーク遮断、データーやログ等の現環境の保全、システム一覧、ネットワーク構成図の準備、VPN装置のアドレス等の取得を依頼。

11:50:A社がADサーバー等のEvent Log、Firewall装置、VPN装置のログを採取。

12:40:ベンダーがプリンターサーバーからランサムノートを発見。入院患者用紙カルテの作成を開始。

13:00:対策本部会議(第2回)ランサムウェアが発覚したが、犯人からの要求をのむことはしないことを決定。

14:25:オンライン資格確認認証停止を確認。

14:30:プレスリリースの作成、各機関との調整を開始。

14:45:各病棟に入院紙カルテを配付。

16:00:サイバー攻撃を受けたことを病院ホームページで公表するとともに、プレスリリースを配布。

17:00:対策本部会議(第3回)BCPカルテのPCが5台(のち9台)を調達、配布先を決定。

18:00:厚生労働省初動対応チームが病院に到着、病院関係者、岡山県、岡山県警察本部、ベンダーが参加して全体会議を開催、調査を開始。

08:00:初動対応チームがプリンターサーバーからランサムウェアを発見、Autorun設定がされており、システム再起動時に、ランサムウェアも起動し再暗号化すること及びWindows Defenderでの検出、検疫を確認。

08:30:Virus Total で、発見されたランサムウェアが主要ウイルス対策ソフト60製品以上で検出、検疫できることを確認。

10:00:ランサムウェアがウイルス対策ソフトで検出可能であることを受け、全体会議で以下の暫定復旧方針を確認した。

① 外部接続点の特定と脆弱性管理の実施、当面、外部接続は遮断

② 複数のウイルス対策ソフトでのスキャンの実施

③ ウイルス対策ソフトのアンインストールパスワードの設定

④ サーバー・端末の標準ユーザーでの運用

⑤ 16桁以上の長いパスワード設定

⑥ リモートデスクトップ接続(RDP)ポートの変更とロックアウト

⑦ 管理者のロックアウト設定

13:30:個人情報保護委員会向け速報を提出。

15:30:ランサムウェア攻撃あることを病院ホームページで公表するとともに、プレスリリースの続報をリリース

病院は、身代金の支払い、攻撃犯との連絡、交渉は一切行わず、自力で復旧する方針を固め、専門家の助言を仰ぎつつベンダーを中心に復旧を目指すことにしました。

このランサムウェア攻撃により、電子カルテシステム等の仮想サーバー23台、仮想用共有ストレージ1台、仮想基盤用物理サーバー3台、その他の物理サーバー6台、そしてHIS系端末244台が暗号化され、システムが稼働不能となりました。

特に、仮想用共有ストレージのデータが全喪失したことは、復旧作業を著しく困難にする要因となりました。

さらに、サイバー攻撃者による情報窃取と情報漏洩が岡山県警により確認され、推定で最大4万人分の患者情報(氏名、住所、生年月日、病名等を含む要配慮個人情報)が漏洩した可能性が判明しました(攻撃者のリークサイトは2025年2月時点でアクセスできず病院関連の情報は確認されていない)。

この事態を受け、病院は記者会見を開き、情報漏洩の事実を公表するとともに、患者への謝罪と通知をしました。

フォレンジック調査により、初期侵入は2024年5月13日に遡ることが判明しています。その後、約1週間にわたり、病院内のネットワークのスキャン、バックアップデーターの探索と破壊、Active Directoryに登録されたサーバー・端末ユーザー、コンピューター等の情報の窃取、ウイルス対策ソフトの停止と削除等を周到に実施した上で、5月19日13時10分ごろから電子カルテシステム等の暗号化が実行されました。

ランサムウェア自体は、Microsoft Defenderウイルス対策を含む多くのウイルス対策ソフトで検出・検疫が可能なものでしたが、攻撃者は管理者権限を悪用してこれらを無効化していました。

ランサムウェア被害に至った原因について「(administrator/P@ssw0rdという)推測可能なID/パスワードが使いまわされ、病院内のコンピューターにすべて共通に設定されていたことに加え、一般ユーザーにも管理者権限を付与していたことによるウイルス対策ソフトの設定変更、停止と考えられる」と指摘しています。

また、病院のVPN装置は過去にランサムウェア攻撃に使用された脆弱性が修正されておらず、保守用VPN装置への接続元IPアドレス制限もなく、インターネット上から誰でも攻撃が可能でした。

多くは、厚労省ガイドラインの遵守で容易に防げたといいます。

とくに、病院情報システムにおける一般ユーザーへの管理者権限の付与については「業界全体での見直しが必須であるといえる」といいます。

今回のランサムウェア攻撃は高度なものではなく、過去に国内の病院で発生したランサムウェア事案(徳島県つるぎ町立半田病院、大阪急性期・総合医療センター)と似たものでした。こうした報告書が公開されていたにも関わらず、その教訓が十分に生かされていませんでした。

また、ヒヤリングを通じて、電子カルテベンダー、部門システムベンダー、医療機器ベンダーが、医療情報システムは「閉域網」であるからウイルスに感染しない、「閉域網」であるから脆弱性を放置しても大丈夫という意識を未だに持ち続けていることを確認したともいいます。

「閉域網という境界型セキュリティは、閉域網が強固に守られていれば安全である。問題は、この閉域網にVPNという外部接続点を設けながら、そのリスクを評価してこなかった状況にある。VPN接続によるリモート保守は、病院、ベンダーにとって様々なメリットをもたらすが、悪意ある第三者の侵入口となり得ることを現実として考えるべきであった」とも指摘しています。

そのうえで「病院に限らず、VPN装置の脆弱性管理、VPN装置のID、パスワードの見直し、サーバー・端末ユーザーに対する管理者権限の付与の取りやめ、サーバー、端末の管理者のID、パスワードの使いまわしの停止を、至急、実施すべきである」と提言しています。

病院は、専門家の助言を得ながら、システム復旧と再発防止策の策定・実施に取り組んでいます。

報告書は「VPN装置等の脆弱性、推測可能な資格情報の使用、資格情報の使いまわしなど、技術的な脆弱性、脆弱な設定と運用が引き起こしたものであり、これらの是正が最も重要となった」と指摘。実際の対策では、侵入防止策、水平展開防止策、情報漏洩防止策、部門システム・医療機器脆弱性対策に分けて対策を進めました。

基本的に、セキュリティ製品の新規導入よりも、ネットワーク機器やWindowsの強化設定で防御できるものを活用し、多層防御を構成しました。

たとえば、侵入対策として、FirewallでMicrosoft Defenderウイルス対策の通信を許可し、リアルタイム保護を実施。ASR規則による「ランサムウェアに対する高度な保護を使用する」を設定、VBAマクロへの電子署名の実施・未署名VBAマクロの実行禁止、5回連続して認証失敗でロックアウトする仕組みの導入などを実施しています。

組織的な対応としても、ウイルス対策ソフト内蔵型USBメモリのみ利用許可、持ち込み時の複数ウイルス対策ソフトによるスキャンをすることを始めました。さらに、全職員に対し、最新のフィッシング、ランサムウェア攻撃事例を共有し、異常時の対応手順などを教育しています。

岡山県精神科医療センターの事例は、ランサムウェア対策において多くの重要な教訓を示唆しています。

月次で脆弱性情報を入手し、最新の脆弱性修正プログラムが適用されていることを確認する、もしくは、自動更新の設定の有無を確認し、自動更新を設定しましょう。

VPN接続に使用しているID、パスワードを推測困難なものにしましょう。具体的には、P@ssw0rd などのよく利用されるものを禁止しましょう。パスワードは16桁以上のパスフレーズを採用するなど、なるべく長いものにし、繰り返しやキーボード配列などが使用されていないことを確認しましょう。

パスフレーズの例は以下の通りです。

Hahatanjoubisangatu → 母誕生日三月:19桁

asaborakeariakenotukito → 朝ぼらけ有明の月と:23桁

meishoubizenkourakuen → 名勝備前後楽園:21桁

一般ユーザーは標準ユーザーで運用しましょう。管理者権限が必要なアプリケーションは、是正、刷新を検討するとともに、使用するサーバー、端末を限定しましょう。

Windowsの管理者パスワードの使いまわしを禁止し、コンピューター名+フレーズを組み合わせる等、1台ごとに管理者パスワードをユニークにしましょう。

個人情報が入ったファイルは暗号化、パワードを設定しましょう。

重要なシステムのオフライン・バックアップの取得、バックアップからの復旧のテストを実施しましょう。

(続きは会員登録で読めます)

ツギノジダイに会員登録をすると、記事全文をお読みいただけます。

おすすめ記事をまとめたメールマガジンも受信できます。

おすすめのニュース、取材余話、イベントの優先案内など「ツギノジダイ」を一層お楽しみいただける情報を定期的に配信しています。メルマガを購読したい方は、会員登録をお願いいたします。

朝日インタラクティブが運営する「ツギノジダイ」は、中小企業の経営者や後継者、後を継ごうか迷っている人たちに寄り添うメディアです。さまざまな事業承継の選択肢や必要な基礎知識を紹介します。

さらに会社を継いだ経営者のインタビューや売り上げアップ、経営改革に役立つ事例など、次の時代を勝ち抜くヒントをお届けします。企業が今ある理由は、顧客に選ばれて続けてきたからです。刻々と変化する経営環境に柔軟に対応し、それぞれの強みを生かせば、さらに成長できます。

ツギノジダイは後継者不足という社会課題の解決に向けて、みなさまと一緒に考えていきます。