セキュリティインシデントとは 事故事例とIPAの演習教材を紹介

目次

IPAの「中小企業のためのセキュリティインシデント対応の手引き」によれば、セキュリティインシデントとは、セキュリティの事故・出来事のことであり、単に「インシデント」とも呼ばれます。具体的には、以下のような事象がセキュリティインシデントに該当します。

• 情報の漏えい

• 情報の改ざん

• 情報の破壊・消失

• 情報システムの機能停止

直接的な被害としては、攻撃者による不正送金や金銭要求、インシデント対応人件費、原因調査や復旧のための外部委託費、復旧までの代替品費、取引先・顧客等への謝罪対応費、法的な対応が必要になった場合の弁護士費用などが挙げられます。

一方、間接的な被害としては、関係者への被害波及、会社の信用低下、事業停止による機会損失などが考えられます。

IPAが発行する「中小企業のためのセキュリティインシデント対応の手引き」は、中小企業がセキュリティインシデント発生時に適切な対応を行うための検討事項や、整理しておくべき事項、相談窓口・報告先などをまとめたものです。

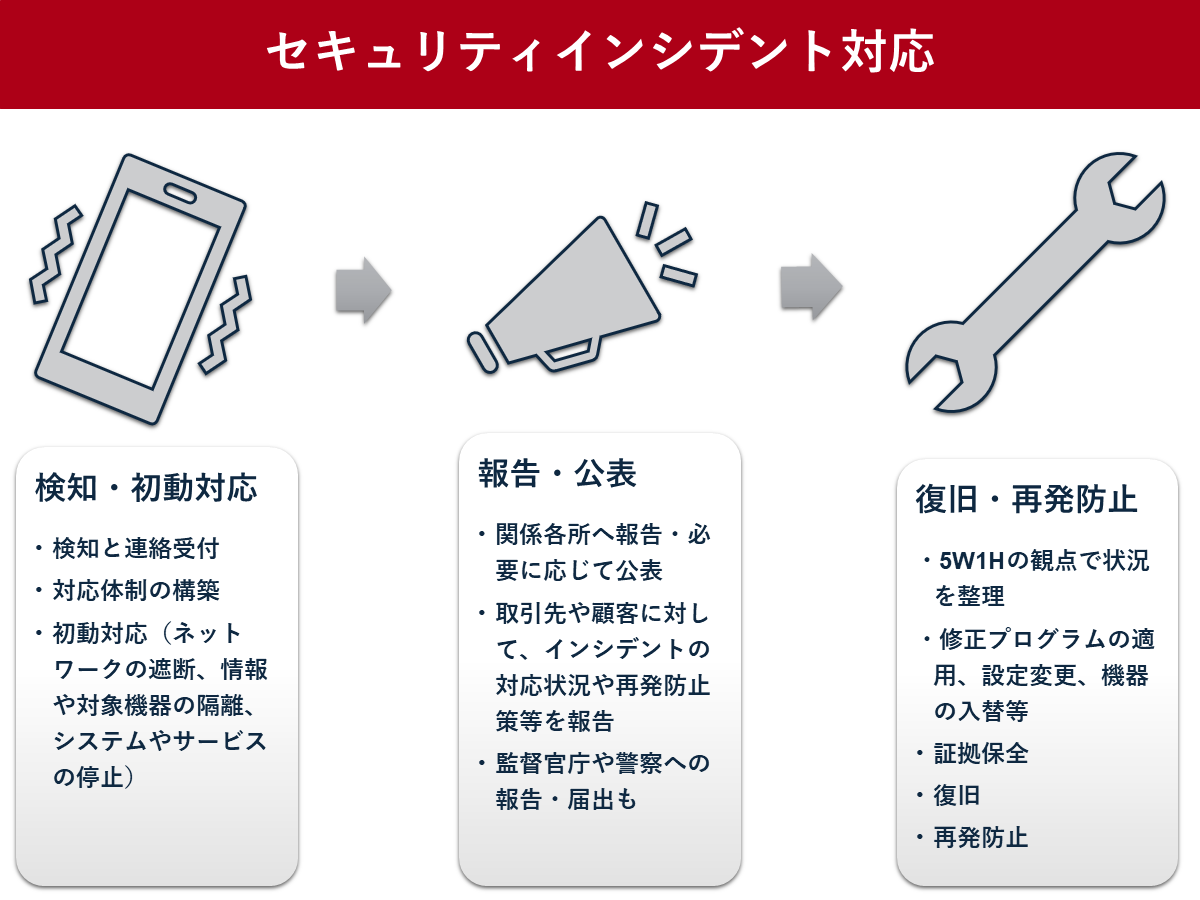

この手引きでは、インシデント発生時の対応を以下の3つの段階に分けて説明しています。

インシデントの検知は、情報システムの異常な動作、従業員からの報告、あるいは外部からの連絡など、様々な経路で発生します。

インシデントが疑われる兆候や実際の発生を発見した場合は、情報セキュリティ責任者に報告することが重要です。また、外部から通報を受け付けた場合は、通報者の連絡先等を控えておく必要があります。

インシデントが報告され、対応が必要と判断された場合、情報セキュリティ責任者は速やかに経営者に報告します。経営者は、インシデントが事業や顧客に与える影響を踏まえ、迅速にインシデント対応のための体制を立ち上げ、あらかじめ策定している対応方針に従い、責任者と担当者を定め、役割分担を明確にします。

初動対応としては、対象となる情報が外部からアクセスできる状態にある場合や、被害が広がる可能性がある場合は、ネットワークの遮断、情報や対象機器の隔離、システムやサービスの停止を行います。ただし、対象機器の電源を切るなど、不用意な操作はシステム上に残された証拠を失う可能性もあるため注意が必要です。

特に、ウイルス感染やランサムウェア感染の場合には、まず感染したパソコンやサーバーの利用を停止し、ネットワークから切り離すことが重要です。ランサムウェア対策においては、日頃から適切な方法でデータのバックアップを行っておくことが被害を最小限に抑えるための重要なポイントとなります。

インシデント発生後は、状況に応じて関係各所への報告と、必要に応じて公表を行う必要があります。

すべての関係者への通知が困難な場合や、インシデントの影響が広く一般に及ぶ場合は、状況をウェブサイトやメディアを通じて公表することも検討します。ただし、公表によって被害の拡大を招かないよう、時期、内容、対象などを慎重に考慮する必要があります。顧客や消費者に関係する場合は受付専用の問い合わせ窓口を開設し、被害が発生・拡大した場合にはその動向を速やかに把握し対応します。

被害者や影響を及ぼした取引先や顧客に対して、インシデントの対応状況や再発防止策等に関して報告します。また、被害者に対する損害の補償等を、必要に応じて行います。

また、インシデントの種類によっては、監督官庁や警察への報告・届出が必要となる場合があります。個人情報漏えいの場合は個人情報保護委員会、業法等で求められる場合は所管の省庁等、犯罪性がある場合は警察、ウイルス感染や不正アクセスの場合はIPAへ届け出ます。

適切な対応判断を行うために、5W1H(いつ、どこで、誰が、誰を、何を、なぜ、どうしたのか)の観点で状況を調査し情報を整理します。

対応方針に基づき、原因を調査し、修正プログラムの適用、設定変更、機器の入替、データの復元など、必要な修復を行います。自社での対応が難しい場合は、IT製品のメーカー、保守ベンダー等の外部専門組織や公的機関の相談窓口等に支援、助言を求めます。対応中は、状況や事業への影響等について経営者に適時報告を行います。

訴訟対応等を見越して事実関係を裏付ける情報や証拠を保全し、必要に応じてデジタルフォレンジック調査(パソコンのハードディスク、メモリ内データ、サーバーやネットワーク機器のログ等の調査)を行います。

正しく修復できたことが確認できたら、停止したシステムやサービスを復旧します。復旧後は、経営者に対応結果を報告します。

最も重要なステップの一つが再発防止です。インシデントを二度と発生させないために根本原因を分析し、新たな技術的対策の導入、ルールの策定、教育の徹底、体制整備、運用の改善等、抜本的な再発防止策を検討し、実施します。

セキュリティインシデントの事故事例として、たとえば、岡山県精神科医療センターは2024年5月に遭ったランサムウェア被害の調査報告書を公開しました。

このランサムウェア攻撃により、電子カルテシステム等の仮想サーバー23台、仮想用共有ストレージ1台、仮想基盤用物理サーバー3台、その他の物理サーバー6台、そしてHIS系端末244台が暗号化され、システムが稼働不能となりました。

さらに、サイバー攻撃者による情報窃取と情報漏洩が岡山県警により確認され、推定で最大4万人分の患者情報(氏名、住所、生年月日、病名等を含む要配慮個人情報)が漏洩した可能性が判明しました(攻撃者のリークサイトは2025年2月時点でアクセスできず病院関連の情報は確認されていない)。

このほか、NTT西日本の子会社である「NTTマーケティングアクトProCX(CX社)」とNTTビジネスソリューションズ(BS社)は2023年10月17日、コールセンターシステムの運用保守を担当していた元派遣社員が、約928万件の個人情報を不正に流出させたことを明らかにしました。

個人情報保護委員会は、元派遣社員から個人情報を入手した名簿業者に立入検査を実施した後、刑事告発しました。

中小企業を対象としたセキュリティインシデント対応机上演習を開催しているIPAは、より多くの組織が机上演習をできるようにするため、演習教材と演習実施のためのマニュアルをIPAの公式サイト上に公開することとしました。

セキュリティインシデントシナリオは過去のランサムウェア被害事例を参考に、上記のステップ1~3(検知・初動対応、報告・公表、復旧・再発防止)の段階ごとに演習を実施します。

IPAの手引きが示すように、セキュリティインシデント対応の目的は、インシデント発生による被害とその影響範囲を最小限に抑え、迅速に復旧し、再発を防止することで、企業の事業継続を確保することです。

そのためには、インシデントが発生してから対応を考えるのではなく、日頃からセキュリティ対策を徹底し、インシデント発生を未然に防ぐことが最も重要です。その上で、万が一インシデントが発生した場合に備え、対応体制を構築し、具体的な対応手順を定めておきましょう。

おすすめのニュース、取材余話、イベントの優先案内など「ツギノジダイ」を一層お楽しみいただける情報を定期的に配信しています。メルマガを購読したい方は、会員登録をお願いいたします。

朝日インタラクティブが運営する「ツギノジダイ」は、中小企業の経営者や後継者、後を継ごうか迷っている人たちに寄り添うメディアです。さまざまな事業承継の選択肢や必要な基礎知識を紹介します。

さらに会社を継いだ経営者のインタビューや売り上げアップ、経営改革に役立つ事例など、次の時代を勝ち抜くヒントをお届けします。企業が今ある理由は、顧客に選ばれて続けてきたからです。刻々と変化する経営環境に柔軟に対応し、それぞれの強みを生かせば、さらに成長できます。

ツギノジダイは後継者不足という社会課題の解決に向けて、みなさまと一緒に考えていきます。